【メールなりすまし】偽装された送信元(差出人)メールアドレス:仕組みと対策

/

/

本記事ではなりすましメールにおける、送信元メールアドレスを偽装する仕組みや対策について詳しく解説していきます。

近年様々な悪意のあるメールによって多くの企業や個人が被害に遭っています。フィッシングメールやスパムメールなど多くの迷惑メールは年々巧妙さを増し、一目では偽物かどうかわからなくなってきています。

そのような悪意あるメールの中でも、完全に送信元メールアドレスを偽装した「なりすまし」は、簡単に見破ることができません。

しかしどうして本人でないのに送信元メールアドレスを偽ることができるのか。本記事では、なりすましメールの偽装された送信元アドレスの仕組みと対策について解説していきます。

みなさんが被害者にならないように、本記事を参考にしてください。

メールの仕組み

メールの構成

なりすましメールの仕組みを知るために、まずはメールの仕組みを知る必要があります。電子メールは以下3つの構成から成り立っています。

- Envelope(封筒)

- Message Header(ヘッダー)

- Message body(本文)

メールの仕組みは「封筒」と「便箋(びんせん)」でよく例えられます。便箋にはヘッダーと本文を記載して、封筒の中に便箋を入れて郵送します。

そして封筒にはEnvelope From(送信者情報)とEnvelope To(宛先情報)が記載されており、ヘッダーにはHeader From(送信者情報)とHeader To(宛先情報)が記載されています。

ここで重要な点が送信者(差出人)の情報は2か所、Envelope FromとHeader Fromに記載されていることです。

そして封筒を届けるSMTPサーバーは、封筒を宛先に届ける際に封筒に記載されている情報(Envelope FromとEnvelope To)のみを見ます。

つまり封筒の情報(Envelope FromとEnvelope To)さえ正しければメッセージは相手に届くということです。

SMTP(Simple Mail Transfer Protocol)サーバとは、SMTP通信手順で電子メールのやりとりに必要なサーバーのこと

メールクライアント側(Outlookなど)の差出人

メールは封筒の情報を見て、メールを届けるということがわかりました。そのためヘッダーの送信者(差出人)情報が封筒と異なっていても、封筒が正しければメッセージは届いてしまうということです。

では、メールクライアント側(OUTLOOKなど)のソフトでは、どこを見て差出人を表示しているのでしょうか。

実はメールソフトはヘッダーの送信者(差出人)情報を表示しています。

メール送信者はサーバー等からヘッダー情報を変更して(偽って)メールを送ることができます。メールに付く送信者や宛先の情報をまとめると以下のようになります。

| 用語 | 説明 |

|---|---|

| Envelope From | Envelope(封筒)に記載されている送信者(差出人)情報。正しいものが記載されていないとメールは送信されない。メールクライアント側(OUTLOOKなど)で表示される差出人と異なる場合がある |

| Envelope To | Envelope(封筒)に記載されている宛先情報。正しいものが記載されていないとメールは送信されない |

| Header From | Header(ヘッダー)に記載される送信者(差出人)情報。情報が正しくなくても送信可能 |

| Header To | Header(ヘッダー)に記載される宛先情報。情報が正しくなくても送信可能 |

もうすでに「なりすましメール」の仕組みに気づいた方も多いでしょう。気づいた人も含めて、次はなりすましメールについて見ていきましょう。

なりすましメール

なりすましメールとは

なりすましメールとは悪意ある企業または個人が別の人物または企業のふりをして送信されるメールです。

なりすましメールの目的はメール受信者から情報を盗むため、悪意あるサイトへ誘導するため、または偽の情報を与えるためです。

実際に経験したなりすましメールの被害

私が経験した事例では、私のお客様であるA社は振込先変更のメールを受信し、振り込みを予定していた多額のお金をその変更先の口座に振り込みました。

しかし実はそのメールは全くの偽物であり、振込先変更のメールは悪意ある物からの「なりすましメール」だったのです。

「口座が新しくなりました。以下の口座に振り込みをお願いします」といったメールを受信したら、まずは疑った方がいいです。口座変更といった重要な事項に関してはメールではなく電話で確認することをお勧めします。

こういった事件が多くの企業で発生しており、今では社会問題となっています。

なりすましメールの仕組み

ではなぜA社は騙されてしまったのか。それは「送信者(宛先)」が本物の取引先のメールアドレスだったからです。

これは前述している、「Header Fromの送信者(宛先)情報が正しくなくても送信できる」というメールの脆弱性をついた手法です。

サーバーから直接メールを送信する場合、Envelope FromとHeader Fromを異なる情報で送信ができます。つまり攻撃者はヘッダーになりすまし相手の情報(メールアドレスなど)を入力して送信しているということです。

受信者のメールソフトでは偽装された送信元メールアドレスが表示されるため、簡単に騙されてしまうのです。ほとんどの人は送信元メールアドレスを見て相手を信用することが多いです。

先ほどの事例でいうと、攻撃者はヘッダーの情報を改ざんし、取引先のメールアドレスになりすましてA社に振込先変更メールを送っていたのです。

SMTP通信において、ヘッダーはメール本文と同様に使われていないので、偽装が許されているのです。

なりすましメールの対策

なりすましメールに被害に遭わないための対策は次の通りです。

- メールアドレスを確認する

- リンクや添付ファイルは開かない

- 直接電話をする

- 社内のIT担当者に確認を取る

それぞれのなりすましメールの対策について次項より解説していきます。

メールアドレスを確認する

すべての悪意をもったメールがメールアドレスを完全に偽って送っているわけではないです。完全にメールアドレスを偽っているメールよりも、気づかれないように一部分だけが異なっているメールアドレスで送ってくることが大半です。

多くの人が毎日受信するようなスパムメールやフィッシングメールであれば、大抵メールアドレスを注意深く見ればなりすましメールか判別ができます。

例えばMicrosoft365(旧Office365)やAmazon等を偽っているスパムメールでは、ドメインが@microsoft.comや@amazon.co.jpではない異なるドメインを使っています。

またヘッダーを改ざんして、あたかも本物の取引先であるように偽っている場合でも、メールアドレスをしっかり確認してみてください。

送信元メールアドレスを偽っているメールではCCを確認してみてください。私が経験した事例だと、メールがCCの受信者に届かないようにCCのアドレスが微妙に変更されていました。例えばpがqであったり、I(アイ)がl(エル)になっていたりします。

少しでもおかしいと感じたら、CCのアドレス確認もしてください。

リンクや添付ファイルは開かない

不審なメールのリンクや添付ファイルは安易に開いては絶対にダメです。開いた瞬間にウイルスに感染する可能性もあります。

少しでも怪しいと感じたら、社内に情報システム部があればその人たちに、いなければ詳しい人に聞くか、メール送信者に直接電話をして確認してください。

直接電話をする

直接相手先に電話をする、これが一番の方法です。振込口座変更の連絡や、連絡先の変更など少しでも怪しいと感じるメールがきたら、その送信者に電話で連絡を取って問い合わせしてください。

攻撃者もさすがに電話までなりすましすることはできないので、これが一番のなりすましから自身を守る方法です。

社内のIT担当者に確認を取る

自分ではなりすましメールかどうか判断が付かない場合は社内にいるIT担当者に連絡を取ってください。

IT担当者はメールのインターネットヘッダーを解析して、送信元メールアドレスやどこの国から送ってきたかを知ることができます。

OUTLOOK:送信者の情報(Envelope)を確認する

ここではなりすましメールの送信者情報である、送信元サーバまたはプロバイダーなどの情報を確認する方法の一つを解説します。送信者の情報を確認する方法について詳しく知りたい方は以下記事をご参照ください。

【Outlook】なりすましメール:実際の送信元メールアドレスを確認する方法

ここで使用するメールクライアントソフトはOUTLOOKです。OUTLOOKではEnvelope情報はインターネットヘッダーから見ることができます。

インターネットヘッダーには、送信者から受信者までに通過したメールサーバーの一覧が表示されます。そこをたどって送信元サーバーやプロバイダー情報を探し出します。

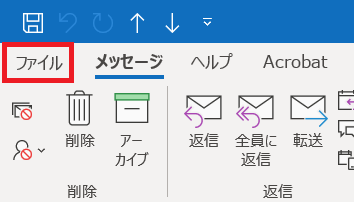

インターネットヘッダーを表示する手順は、以下に示します。

- OUTLOOKを起動し、対象のメールを開く

- メニューから「ファイル」をクリック

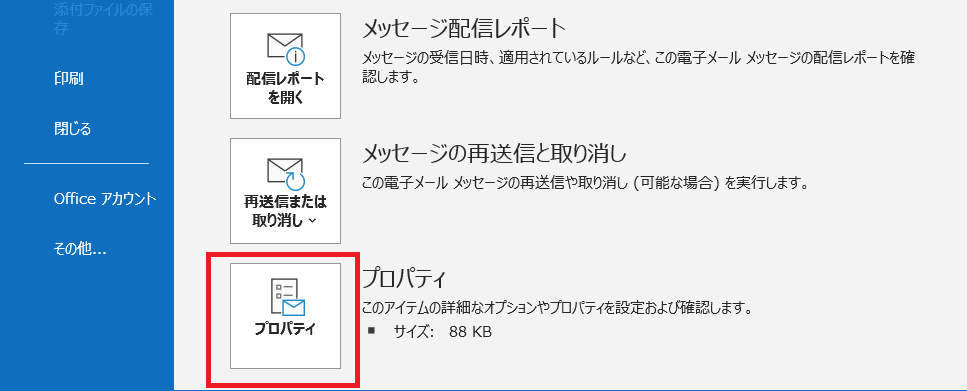

- 右ペインから「プロパティ」を選択

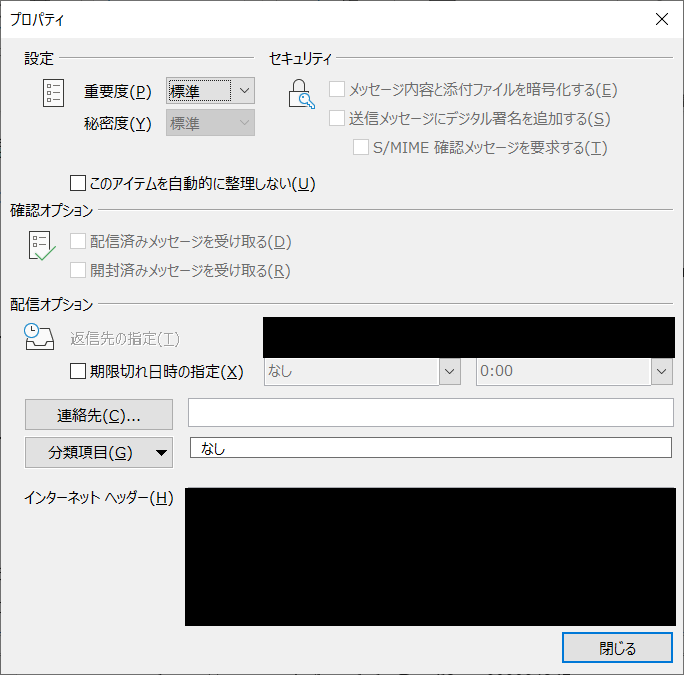

- 表示されたプロパティに「インターネットヘッダー」があります

インターネットヘッダーが表示できたら、複数ある「Received」情報のうち、一番下の「Received」を確認します。Receivedは大抵以下の構文で記載されています。

Received: from 送信元サーバ([xxx.xxx.xxx.xxx]) by 中継サーバ for メールアドレス

ここから送信元サーバがわかります。サーバ名にはプロバイダーや会社名が記載されている場合があります。もしくはxxx.xxx.xxx.xxxに記載されているIPアドレスからプロバイダー情報や経由したサーバーの国名を得ることができます。

まとめ

本記事「【メールなりすまし】偽装された送信元(差出人)メールアドレス:仕組みと対策」はいかがでしたか。

「なりすましメール」に騙されないためにも社内ルールを徹底すること、どういった「なりすましメール」があるかの周知をぜひ行ってください。

もしお客様で自社のスタッフになりすましたメールで被害にあってしまった場合は、Envelope情報からまずは自社スタッフが送信したメールでないことを証明しましょう。

Outlookには様々な機能が備わっています。以下Outlookのまとめ記事では仕事に役立つ機能をご紹介しています。ぜひご覧いただき、まだ知らないOutlookの便利な機能を見つけてください。

【Outlook】機能一覧:仕事で便利な機能や設定をまとめて紹介

関連記事

関連記事